**概要**SlowMist ブロックチェーンがハッキングされたアーカイブ (統計、2023 年 8 月 14 日から 8 月 20 日までに合計 10 件のセキュリティ インシデントが発生し、総額約 1,996 万 3,000 ドルの損失) によると。**具体事件**### **MEV ボット**### 2023 年 8 月 14 日、Hexagate は、BNBChain、Ethereum、Polygon、Arbitrum を含む単一の MEV ボットが過去数日間で約 200,000 ドルで悪用されたとツイートしました。### **Zunami プロトコル**2023年8月14日、イーサリアムのZunamiプロトコルが価格操作攻撃を受け、1,179ETH(約220万ドル)を失いました。このインシデントの理由は、脆弱な契約における LP 価格の計算が、契約自体の CRV 残高と、wETH/CRV プール内の CRV の変換率に依存しているためです。攻撃者は、CRV をコントラクトに転送し、wETH/CRV プールの変換率を操作することで、LP 価格を操作しました。 MistTrackの分析によると、現在ETHはTornado Cashに移管されています。言及しておく価値があるのは、私たちのシステムは以前にこの脆弱性を検出しており、私たちも親切にその脆弱性について注意を促しましたが、プロジェクト関係者はそれに注意を払わず、インシデントが発生したときには手遅れでした。### **置く**2023年8月15日、イーサリアム拡張ソリューションMetisの公式Twitterアカウントが盗難されました。関係者によると、チームメンバーは SIM スワッピング攻撃の被害者となり、悪意のある攻撃者が約 30 時間にわたってアカウントを乗っ取ることを可能にしました。SIM スワッピング攻撃の目的は個人情報の盗難であり、攻撃者が被害者の電話番号を乗っ取り、銀行口座、クレジット カード、または暗号化されたアカウントにアクセスできるようにします。 Cointelegraph とのインタビューで、SlowMist CISO は、「Web3 の人気により、より多くの人々が業界に引き込まれるにつれ、その技術要件が比較的低いため、SIM スワップ攻撃の可能性が高まります。このような SIM スワップ攻撃は、Web2 の世界でも蔓延しています」と述べました。したがって、Web3 環境でポップアップ表示されるのは驚くべきことではありません。」(SIM スワッピング攻撃はハッカーにそれほど技術的なスキルを必要としないため、ユーザーはそのようなハッキング攻撃を防ぐために ID セキュリティに注意する必要があります。 SIM スワップ ハッキングの場合は、多要素認証、追加のパスワードなどの強化されたアカウント認証を使用するか、SIM カードまたは電話アカウントに安全な PIN またはパスワードを確立することをお勧めします。### **あなたはネットワークです**2023 年 8 月 15 日、セイネットワークの公式 Discord サーバーが侵害されました。**ロケットスワップ**2023 年 8 月 15 日、Base エコロジカル プロジェクト RocketSwap が攻撃されました。攻撃者は RCKT トークンを盗み、約 868,000 ドル相当の ETH に変換してイーサリアムにクロスチェーンし、その後、ハッカーは LoveRCKT という名前のミームコインを作成しました。その目的は次のとおりである可能性があります。盗まれた資産を利用して、個人的な利益のために市場心理を操作する。この事件は、RocketSwap、特に展開プロセスと秘密キーの保管に関する疑問も引き起こしました。しかし、チームは内部の関与を否定し、その行為はサードパーティのハッカーによるものであると考えました。 RocketSwapは、「チームはLaunchpadを展開する際に、オフライン署名を使用し、サーバーに秘密鍵を置く必要がある。現在、サーバーが暴力によってクラッキングされたことが検出されており、ファーム契約ではプロキシ契約が使用されているため、複数の高セキュリティーが行われている」と述べた。 - 農場資産の移転につながる危険な許可。」**スワールレンド**2023年8月16日、融資プロトコルのSwirlLendチームはBaseから約290万ドル相当の仮想通貨、Lineaから170万ドル相当の仮想通貨を盗み、それらはすべてイーサリアムにクロスチェーンされていた。現時点で、デプロイヤーは 254.2 ETH を Tornado Cash に送金しました。 SwirlLendの公式TwitterアカウントとTelegramアカウントはログアウトされており、公式Webサイトにもアクセスできない。 MistTrack 分析によると、デプロイヤーは SwftSwap、XY Finance、Orbiter Finance などを使用していました。同時に、次の IP が見つかりました: 50.\*.\*.106、50.\*.\*.58、50 .\*.\ *.42。**猿製**2023年8月16日、オンチェーンアナリストのZachXBT氏は、BAYCが立ち上げたオンチェーンライセンスアプリケーションプラットフォームであるMade by ApesのSaaSy Labs APlに問題があり、MBA申請の個人情報へのアクセスが可能になったとツイートした。この問題は公開前に Yuga Labs に報告されており、現在は修正されています。 Yuga Labsは、データ悪用の事例があるかどうかは現時点では不明であり、情報を漏洩した可能性のある人物には連絡しており、必要とする可能性のあるユーザーには詐欺や個人情報の保護を提供すると回答した。(**まさにプロトコル**2023年8月18日、DeFi融資契約Exactly Protocolが攻撃され、7,160ETH(約1,204万米ドル)以上が失われました。 2人の契約攻撃者は関数kick()を複数回呼び出して攻撃し、イーサリアムの開発者契約を利用してオプティミズムにデポジットを転送し、最終的に盗んだ資金をイーサリアムに転送します。 Exactly Protocol の攻撃の根本原因は、\_check が不十分であることがわかりました。攻撃者は、未検証の偽のマーケット アドレスを直接渡し、\_msgSender を被害者のアドレスに変更することで、DebtManager コントラクトのレバレッジ機能の権限チェックをバイパスします。次に、信頼できない外部呼び出しで、攻撃者は DebtManager コントラクトの CrossDeleverage 関数を再度入力し、\_msgSender から担保を盗みます。まさにプロトコルは、契約の停止が解除され、ユーザーはすべての操作を実行でき、清算は発生していないとツイートしました。このハッキングは、ペリフェラル コントラクト (DebtManager) を使用するユーザーにのみ影響し、プロトコルは依然として正常に機能しています。**ハーバープロトコル**2023 年 8 月 19 日、コスモスのエコロジカルなクロスチェーン安定通貨プロトコルであるハーバー プロトコルは、ハーバー プロトコルが悪用され、安定ミント、stOSMO、LUNA、および WMATIC 保管庫の一部の資金が枯渇したとツイートしました。これまでに収集した情報によると、攻撃者はすべての操作を実行するために次のアドレスを使用しました: comdex1sma0ntw7fq3fpux8suxkm9h8y642fuqt0ujwt5。この攻撃により、Harbor Protocol は 42,261 LUNA、1,533 CMDX、1,571 stOSMO、および 18,600 兆 WMATIC を失ったと報告されています。**タレス**2023 年 8 月 20 日、デリバティブ市場のタレスは、コアコントリビューターの PC/メタマスクがハッキングされ、その一部が一時的なデプロイヤー (25,000 ドル) または管理ロボット (10,000 ドル) として機能し、ホットウォレットが侵害されたと発表しました。 BNB チェーン上のタレスマーケットの契約を操作しないでください。また、承認待ちの契約はすべて取り消してください。 Optimism、Arbitrum、Polygon、Base ではすべての資金が安全です。タレス氏は、攻撃の結果、BSCへの支持が正式に打ち切られるだろうと述べた。**要約**今週発生した 2 件の事件は、秘密鍵の侵害による損失でした。過去には、Ronin Networkイベントで6億1,000万ドル以上の損失が発生したり、Harmonyイベントで6億1,000万ドル以上の損失が発生したりするなど、プロジェクト当事者の秘密鍵の管理が不適切で損失が発生したイベントも多かった。 1億ドル、そして1億6千万ドル以上の損失を出したウィンターミュートイベント。秘密キーの盗難にはさまざまな理由がありますが、プロジェクト関係者にとって秘密キーのセキュリティには主に 3 つの側面があります: 秘密キーのクラッキング、ソーシャル エンジニアリング攻撃、および環境セキュリティです。秘密キーの重要性により、安全なストレージ (ハードウェア暗号化チップ保護など) のレベルを向上させ、単一点リスクを除去することが攻撃を防ぐ重要な手段となります。秘密キー/ニーモニックのバックアップでは、単一ポイントのリスクの軽減を考慮し、安全なバックアップ方法、メディア、プロセスなどを使用することもできます。詳細については、SlowMist が作成した暗号化資産セキュリティ ソリューションを参照してください。

毎週の更新情報 | Web3 セキュリティ インシデントによる損失総額は約 1,996 万 3,000 米ドル

概要

SlowMist ブロックチェーンがハッキングされたアーカイブ (統計、2023 年 8 月 14 日から 8 月 20 日までに合計 10 件のセキュリティ インシデントが発生し、総額約 1,996 万 3,000 ドルの損失) によると。

具体事件

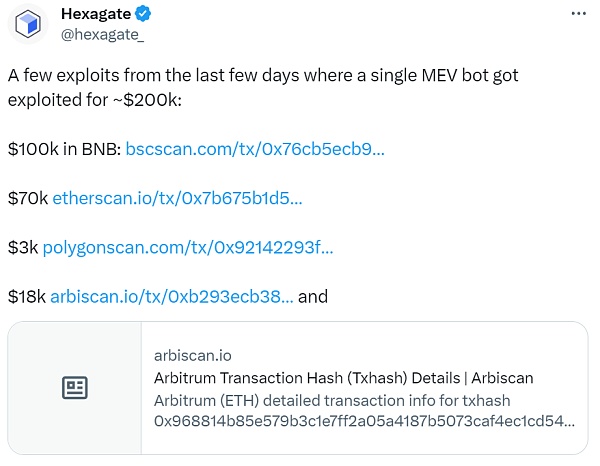

MEV ボット

2023 年 8 月 14 日、Hexagate は、BNBChain、Ethereum、Polygon、Arbitrum を含む単一の MEV ボットが過去数日間で約 200,000 ドルで悪用されたとツイートしました。

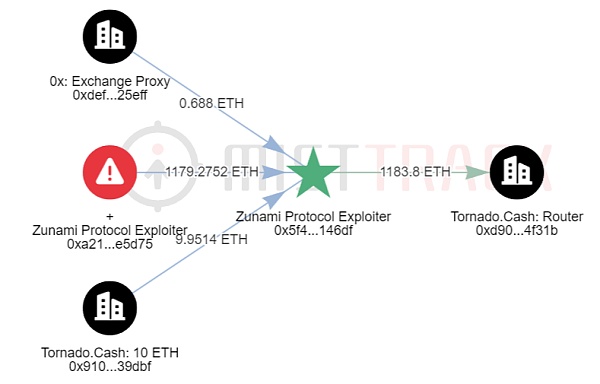

Zunami プロトコル

2023年8月14日、イーサリアムのZunamiプロトコルが価格操作攻撃を受け、1,179ETH(約220万ドル)を失いました。このインシデントの理由は、脆弱な契約における LP 価格の計算が、契約自体の CRV 残高と、wETH/CRV プール内の CRV の変換率に依存しているためです。攻撃者は、CRV をコントラクトに転送し、wETH/CRV プールの変換率を操作することで、LP 価格を操作しました。 MistTrackの分析によると、現在ETHはTornado Cashに移管されています。

言及しておく価値があるのは、私たちのシステムは以前にこの脆弱性を検出しており、私たちも親切にその脆弱性について注意を促しましたが、プロジェクト関係者はそれに注意を払わず、インシデントが発生したときには手遅れでした。

### 置く

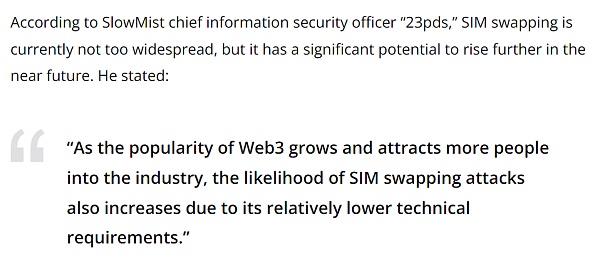

2023年8月15日、イーサリアム拡張ソリューションMetisの公式Twitterアカウントが盗難されました。関係者によると、チームメンバーは SIM スワッピング攻撃の被害者となり、悪意のある攻撃者が約 30 時間にわたってアカウントを乗っ取ることを可能にしました。

SIM スワッピング攻撃の目的は個人情報の盗難であり、攻撃者が被害者の電話番号を乗っ取り、銀行口座、クレジット カード、または暗号化されたアカウントにアクセスできるようにします。 Cointelegraph とのインタビューで、SlowMist CISO は、「Web3 の人気により、より多くの人々が業界に引き込まれるにつれ、その技術要件が比較的低いため、SIM スワップ攻撃の可能性が高まります。このような SIM スワップ攻撃は、Web2 の世界でも蔓延しています」と述べました。したがって、Web3 環境でポップアップ表示されるのは驚くべきことではありません。」

(

SIM スワッピング攻撃はハッカーにそれほど技術的なスキルを必要としないため、ユーザーはそのようなハッキング攻撃を防ぐために ID セキュリティに注意する必要があります。 SIM スワップ ハッキングの場合は、多要素認証、追加のパスワードなどの強化されたアカウント認証を使用するか、SIM カードまたは電話アカウントに安全な PIN またはパスワードを確立することをお勧めします。

あなたはネットワークです

2023 年 8 月 15 日、セイネットワークの公式 Discord サーバーが侵害されました。

ロケットスワップ

2023 年 8 月 15 日、Base エコロジカル プロジェクト RocketSwap が攻撃されました。攻撃者は RCKT トークンを盗み、約 868,000 ドル相当の ETH に変換してイーサリアムにクロスチェーンし、その後、ハッカーは LoveRCKT という名前のミームコインを作成しました。その目的は次のとおりである可能性があります。盗まれた資産を利用して、個人的な利益のために市場心理を操作する。

この事件は、RocketSwap、特に展開プロセスと秘密キーの保管に関する疑問も引き起こしました。しかし、チームは内部の関与を否定し、その行為はサードパーティのハッカーによるものであると考えました。 RocketSwapは、「チームはLaunchpadを展開する際に、オフライン署名を使用し、サーバーに秘密鍵を置く必要がある。現在、サーバーが暴力によってクラッキングされたことが検出されており、ファーム契約ではプロキシ契約が使用されているため、複数の高セキュリティーが行われている」と述べた。 - 農場資産の移転につながる危険な許可。」

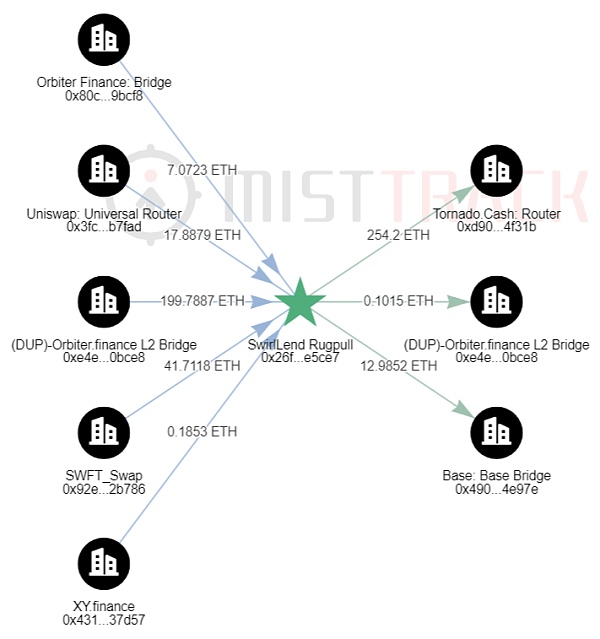

スワールレンド

2023年8月16日、融資プロトコルのSwirlLendチームはBaseから約290万ドル相当の仮想通貨、Lineaから170万ドル相当の仮想通貨を盗み、それらはすべてイーサリアムにクロスチェーンされていた。現時点で、デプロイヤーは 254.2 ETH を Tornado Cash に送金しました。 SwirlLendの公式TwitterアカウントとTelegramアカウントはログアウトされており、公式Webサイトにもアクセスできない。 MistTrack 分析によると、デプロイヤーは SwftSwap、XY Finance、Orbiter Finance などを使用していました。同時に、次の IP が見つかりました: 50.*.*.106、50.*.*.58、50 .*.\ *.42。

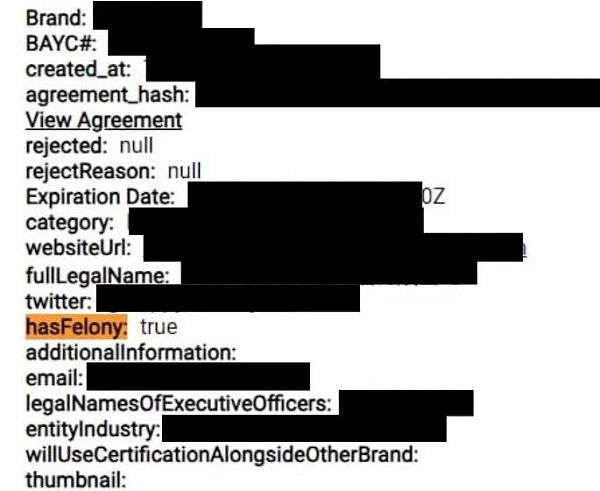

猿製

2023年8月16日、オンチェーンアナリストのZachXBT氏は、BAYCが立ち上げたオンチェーンライセンスアプリケーションプラットフォームであるMade by ApesのSaaSy Labs APlに問題があり、MBA申請の個人情報へのアクセスが可能になったとツイートした。この問題は公開前に Yuga Labs に報告されており、現在は修正されています。 Yuga Labsは、データ悪用の事例があるかどうかは現時点では不明であり、情報を漏洩した可能性のある人物には連絡しており、必要とする可能性のあるユーザーには詐欺や個人情報の保護を提供すると回答した。

(

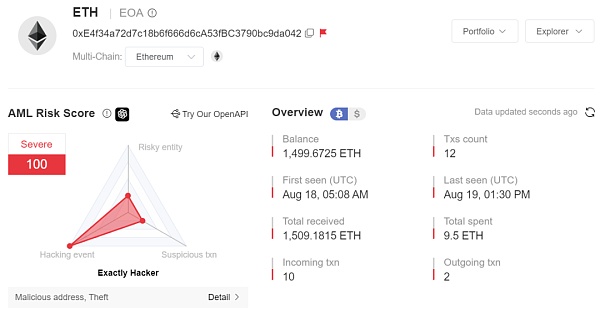

まさにプロトコル

2023年8月18日、DeFi融資契約Exactly Protocolが攻撃され、7,160ETH(約1,204万米ドル)以上が失われました。 2人の契約攻撃者は関数kick()を複数回呼び出して攻撃し、イーサリアムの開発者契約を利用してオプティミズムにデポジットを転送し、最終的に盗んだ資金をイーサリアムに転送します。 Exactly Protocol の攻撃の根本原因は、_check が不十分であることがわかりました。攻撃者は、未検証の偽のマーケット アドレスを直接渡し、_msgSender を被害者のアドレスに変更することで、DebtManager コントラクトのレバレッジ機能の権限チェックをバイパスします。次に、信頼できない外部呼び出しで、攻撃者は DebtManager コントラクトの CrossDeleverage 関数を再度入力し、_msgSender から担保を盗みます。まさにプロトコルは、契約の停止が解除され、ユーザーはすべての操作を実行でき、清算は発生していないとツイートしました。このハッキングは、ペリフェラル コントラクト (DebtManager) を使用するユーザーにのみ影響し、プロトコルは依然として正常に機能しています。

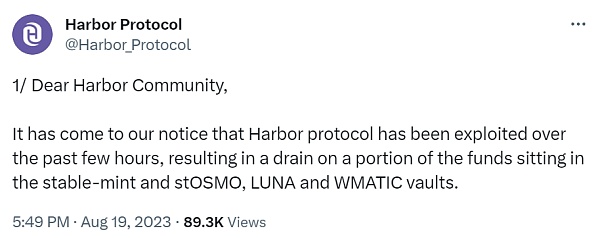

ハーバープロトコル

2023 年 8 月 19 日、コスモスのエコロジカルなクロスチェーン安定通貨プロトコルであるハーバー プロトコルは、ハーバー プロトコルが悪用され、安定ミント、stOSMO、LUNA、および WMATIC 保管庫の一部の資金が枯渇したとツイートしました。これまでに収集した情報によると、攻撃者はすべての操作を実行するために次のアドレスを使用しました: comdex1sma0ntw7fq3fpux8suxkm9h8y642fuqt0ujwt5。この攻撃により、Harbor Protocol は 42,261 LUNA、1,533 CMDX、1,571 stOSMO、および 18,600 兆 WMATIC を失ったと報告されています。

タレス

2023 年 8 月 20 日、デリバティブ市場のタレスは、コアコントリビューターの PC/メタマスクがハッキングされ、その一部が一時的なデプロイヤー (25,000 ドル) または管理ロボット (10,000 ドル) として機能し、ホットウォレットが侵害されたと発表しました。 BNB チェーン上のタレスマーケットの契約を操作しないでください。また、承認待ちの契約はすべて取り消してください。 Optimism、Arbitrum、Polygon、Base ではすべての資金が安全です。タレス氏は、攻撃の結果、BSCへの支持が正式に打ち切られるだろうと述べた。

要約

今週発生した 2 件の事件は、秘密鍵の侵害による損失でした。過去には、Ronin Networkイベントで6億1,000万ドル以上の損失が発生したり、Harmonyイベントで6億1,000万ドル以上の損失が発生したりするなど、プロジェクト当事者の秘密鍵の管理が不適切で損失が発生したイベントも多かった。 1億ドル、そして1億6千万ドル以上の損失を出したウィンターミュートイベント。秘密キーの盗難にはさまざまな理由がありますが、プロジェクト関係者にとって秘密キーのセキュリティには主に 3 つの側面があります: 秘密キーのクラッキング、ソーシャル エンジニアリング攻撃、および環境セキュリティです。秘密キーの重要性により、安全なストレージ (ハードウェア暗号化チップ保護など) のレベルを向上させ、単一点リスクを除去することが攻撃を防ぐ重要な手段となります。秘密キー/ニーモニックのバックアップでは、単一ポイントのリスクの軽減を考慮し、安全なバックアップ方法、メディア、プロセスなどを使用することもできます。詳細については、SlowMist が作成した暗号化資産セキュリティ ソリューションを参照してください。