ソース: Beosin2023年11月1日、BeosinのEagleEyeセキュリティリスク監視、早期警告、ブロッキングプラットフォーム監視により、OnyxProtocolのoPEPE市場契約がハッキングされ、ハッカーは約218万ドルの利益を上げたことが示されました。 関連アドレス:興味深いことに、OnyxProtocolプロトコルはCompoundV2のフォークであり、2022年4月15日には、HundredFinanceも同じ脆弱性により700万ドルの損失を被りました。 今回は、Beosin が脆弱性のレビューをご案内します。**イベント関連情報**● 攻撃取引0xf7c21600452939a81b599017ee24ee0dfd92aaaccd0a55d02819a7658a6ef635● 攻撃者のアドレス0x085bdff2c522e8637d4154039db8746bb8642bff● 攻撃契約0x526e8e98356194b64eae4c2d443cc8aad367336f0xf8e15371832aed6cd2741c572b961ffeaf751eaa0xdb9be000d428bf3b3ae35f604a0d7ab938bea6eb0xe495cb62b36cbe40b9ca90de3dc5cdf0a4259e1c0x414764af57c43e36d7e0c3e55ebe88f410a6edb60xcede81bb4046587dad6fc3606428a0eb4084d760● 攻撃された契約0x5fdbcd61bc9bd4b6d3fd1f49a5d253165ea117500x9dcb6bc351ab416f35aeab1351776e2ad295abc4## **脆弱性分析**この攻撃の主な理由は、ハッカーが丸めと為替レートの操作を利用して、プロジェクトチームのコード防御を突破したことです。   **攻撃プロセス**攻撃準備フェーズ:1. 攻撃者は、攻撃準備資金として 4,000 WETH を借り入れました。  2.攻撃者は、借りたWETHを約2兆5,200億PEPEと交換しました。  3.その後、2兆5,200億PEPEを0xf8e1や0xdb91などの複数のアドレスに転送し、その後、攻撃準備段階が完了します。 **攻撃フェーズ:**1.攻撃者は少量のoPEPEを入手し、PEPEをoPEPE市場に注入し、oPEPE市場のPEPEの残高を増やして、oPEPEの為替レートを操作します。   2. 攻撃者は、悪意を持って他の市場から大量のイーサリアムを貸し出します。   3.四捨五入と為替レートの操作により、攻撃者は少量のoPEPEを使用してローンを清算し、寄付された資金を償還します。  4. 攻撃者は上記の手順を繰り返し、最終的にPEPEをETHに変換してフラッシュローンを返し、1156ETHの利益を上げます。  ## **マネートラッカー**本稿執筆時点では、Beosin Traceは、盗まれた資金のほとんどがTornadoの現金に送金されていることを発見しました。  ## **まとめ**このインシデントを受けて、Beosin セキュリティチームは次のように提案しています:**1. 準備金元帳を使用して資産貸付を記録します。 2.精度を拡大し、算術演算によって引き起こされるエラーを減らします。 3 プロジェクトを開始する前に、セキュリティリスクを回避するために、包括的なセキュリティ監査を実施する専門のセキュリティ監査会社を選択することをお勧めします。 **

OnyxProtocolはハッカーの攻撃で218万ドルを失いました

ソース: Beosin

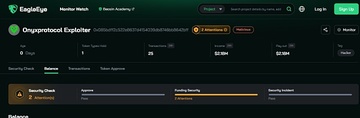

2023年11月1日、BeosinのEagleEyeセキュリティリスク監視、早期警告、ブロッキングプラットフォーム監視により、OnyxProtocolのoPEPE市場契約がハッキングされ、ハッカーは約218万ドルの利益を上げたことが示されました。

関連アドレス:

興味深いことに、OnyxProtocolプロトコルはCompoundV2のフォークであり、2022年4月15日には、HundredFinanceも同じ脆弱性により700万ドルの損失を被りました。 今回は、Beosin が脆弱性のレビューをご案内します。

イベント関連情報

● 攻撃取引

0xf7c21600452939a81b599017ee24ee0dfd92aaaccd0a55d02819a7658a6ef635

● 攻撃者のアドレス

0x085bdff2c522e8637d4154039db8746bb8642bff

● 攻撃契約

0x526e8e98356194b64eae4c2d443cc8aad367336f

0xf8e15371832aed6cd2741c572b961ffeaf751eaa

0xdb9be000d428bf3b3ae35f604a0d7ab938bea6eb

0xe495cb62b36cbe40b9ca90de3dc5cdf0a4259e1c

0x414764af57c43e36d7e0c3e55ebe88f410a6edb6

0xcede81bb4046587dad6fc3606428a0eb4084d760

● 攻撃された契約

0x5fdbcd61bc9bd4b6d3fd1f49a5d253165ea11750

0x9dcb6bc351ab416f35aeab1351776e2ad295abc4

脆弱性分析

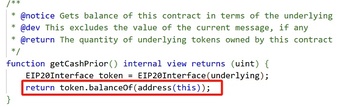

この攻撃の主な理由は、ハッカーが丸めと為替レートの操作を利用して、プロジェクトチームのコード防御を突破したことです。

攻撃プロセス

攻撃準備フェーズ:

2.攻撃者は、借りたWETHを約2兆5,200億PEPEと交換しました。

3.その後、2兆5,200億PEPEを0xf8e1や0xdb91などの複数のアドレスに転送し、その後、攻撃準備段階が完了します。

攻撃フェーズ:

1.攻撃者は少量のoPEPEを入手し、PEPEをoPEPE市場に注入し、oPEPE市場のPEPEの残高を増やして、oPEPEの為替レートを操作します。

3.四捨五入と為替レートの操作により、攻撃者は少量のoPEPEを使用してローンを清算し、寄付された資金を償還します。

マネートラッカー

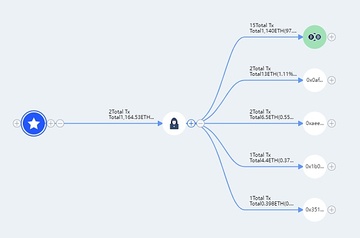

本稿執筆時点では、Beosin Traceは、盗まれた資金のほとんどがTornadoの現金に送金されていることを発見しました。

まとめ

このインシデントを受けて、Beosin セキュリティチームは次のように提案しています:**1. 準備金元帳を使用して資産貸付を記録します。 2.精度を拡大し、算術演算によって引き起こされるエラーを減らします。 3 プロジェクトを開始する前に、セキュリティリスクを回避するために、包括的なセキュリティ監査を実施する専門のセキュリティ監査会社を選択することをお勧めします。 **